serialize php:PHP 序列化,原理、应用与安全风险

在 PHP 编程中,序列化(Serialization)是一个非常基础且重要的概念,它允许我们将复杂的数据结构(如数组、对象)转换成一种可以存储或传输的格式(通常是字符串),然后在需要的时候再将其还原回原始数据结构,这种能力在许多场景下都至关重要,本文将深入探讨 PHP 中的序列化机制,包括其工作原理、主要函数、常见应用以及潜在的安全风险。

什么是序列化?

序列化,顾名思义,就是将数据“序列”起来的过程,想象一下,你有一个包含多个元素的数组或一个具有属性和方法的对象,你无法直接将其保存到文件中或通过网络发送出去,因为它们不是简单的标量值,序列化就是解决这个问题的一种方式:它将这些复杂的数据类型转换成一个连续的、可读的(虽然对人不友好)字符串表示。

PHP 的序列化函数

PHP 提供了两个核心函数来处理序列化:

serialize(): 将 PHP 变量转换为字符串(序列化字符串)。- 语法:

string serialize ( mixed $value ) - 示例:

$data = array('name' => 'Alice', 'age' => 30, 'is_admin' => true); $serialized_data = serialize($data); echo $serialized_data; // 输出类似:a:3:{s:4:"name";s:5:"Alice";s:3:"age";i:30;s:8:"is_admin";b:1;}这个输出是一个符合 PHP 序列化格式的字符串,包含了数据的类型、键名、键值等信息。

- 语法:

unserialize(): 将序列化字符串还原回 PHP 原始值。

- 语法:

mixed unserialize ( string $serialized [, bool &$success ] ) - 示例(接上面的例子):

$unserialized_data = unserialize($serialized_data); // $unserialized_data 现在又变回了原来的数组 print_r($unserialized_data);

- 注意:

unserialize()函数在成功时返回被反序列化的值,失败时返回false,处理用户提供的序列化字符串时,务必检查返回值,因为反序列化失败(字符串格式错误或包含恶意代码)是常见的。

- 语法:

序列化的数据格式

PHP 的序列化格式是一种私有的、紧凑的格式,它的基本结构遵循 type:identifier;serialized_data; 的模式。

a:表示数组开始。N;表示 null 值。b:0;表示布尔值 false。b:1;表示布尔值 true。i:表示整数。d:表示双精度浮点数。s:size:"后跟字符串内容,最后用 结束。O:类名全称:object_handlers_count:property_name:type;property_value;...表示对象。

序列化的主要应用

序列化在 PHP 开发中无处不在,以下是一些典型的应用场景:

- 数据持久化: 将内存中的数组或对象状态保存到文件、数据库(通常是 BLOB 字段)或缓存中,以便在程序重启或下次请求时恢复,保存用户会话(Session)的某些部分(虽然 Session 通常使用更简单的机制,但底层原理类似)或缓存计算结果。

- 数据传输: 在进程间通信(IPC)或通过网络(如使用 sockets、消息队列)传递复杂数据结构时,序列化是必要的步骤,虽然现代 Web 开发更常用 JSON、XML 等格式,但在某些场景下(如 PHP 内部通信)序列化仍被使用。

- 状态保存: 在脚本执行过程中保存中间状态,以便中断后恢复。

- 配置存储: 虽然不推荐(JSON 更常用),但有时也会将配置数组序列化后存储。

- 对象复制:

unserialize()可以用来复制对象(浅拷贝或深拷贝,取决于对象实现),PHP 的__wakeup()魔术方法可以在反序列化后执行。

序列化的安全风险

尽管序列化功能强大,但其使用也伴随着显著的安全风险,必须高度警惕:

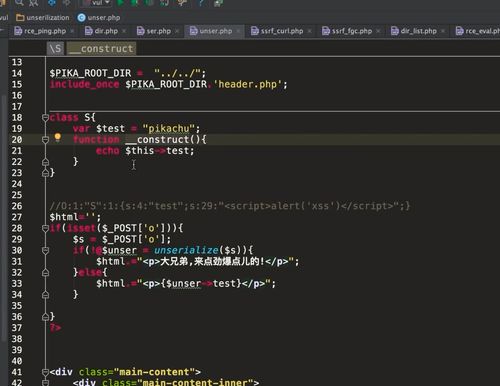

- 魔术方法注入: 这是最著名的风险之一,当反序列化一个用户提供的字符串时,如果该字符串代表一个对象,PHP 会尝试调用对象的魔术方法(如

__destruct()、__wakeup()、__invoke()等),攻击者可以精心构造序列化字符串,使得在反序列化时触发一个具有恶意功能的魔术方法,导致任意代码执行、文件删除、系统入侵等严重后果。 - 数据篡改: 序列化字符串的格式相对固定,如果攻击者能够修改序列化字符串(通过修改数据库记录或文件),可能会导致程序加载错误或异常的数据结构。

- 不可靠的数据源: 只有在你完全信任数据来源时,才应该使用

unserialize(),来自用户输入、文件上传、数据库查询结果等外部来源的数据,都极有可能被篡改或注入恶意序列化字符串。

最佳实践与建议

为了安全地使用序列化:

- 永远不要对未经验证或不可信的数据使用

unserialize()。 这是最重要的原则。 - 避免在 Web 应用中公开暴露

unserialize()接口。 如果必须提供,要严格限制访问权限和输入来源。 - 如果必须使用反序列化,请对输入进行严格的验证。 确保接收到的字符串格式正确,并且反序列化后的数据符合预期的类型和结构。

- 了解并警惕魔术方法。 在类中定义魔术方法时,要清楚它们在反序列化时会被调用,并确保其行为是安全的,可以考虑在魔术方法中加入安全检查。

- 考虑替代方案。 对于大多数 Web 应用场景,使用 JSON、XML、YAML 等标准、安全的序列化格式通常更安全、更易于理解和维护,PHP 内置了

json_encode()和json_decode()函数,这是推荐的序列化/反序列化方式。 - 使用安全的上下文。 如果必须使用序列化来存储或传输数据,确保操作发生在安全的上下文(如服务器端处理,不在客户端 JavaScript 中使用 PHP 序列化字符串)。

PHP 的序列化功能是其核心能力之一,极大地简化了复杂数据结构的处理,其强大的力量也伴随着巨大的风险,特别是魔术方法注入漏洞,开发者必须深刻理解序列化的工作原理和潜在威胁,在使用 serialize() 和 unserialize() 函数时保持警惕,遵循安全最佳实践,或者在可能的情况下,选择更安全的替代方案,理解序列化,是编写健壮、安全 PHP 应用程序的关键一步。

希望这篇文章能帮助你理解 PHP 序列化,如果你对某个具体方面(如对象序列化、安全防护措施)有更深入的问题,欢迎继续提问。

相关文章:

文章已关闭评论!