strcpy(a:危险的复制,C语言strcpy函数的隐患与替代方案

在C语言中,字符串处理是编程中不可或缺的一部分,而strcpy函数作为处理字符串的基本工具,长期以来被广泛使用,随着对代码安全性的重视,strcpy的潜在风险也逐渐被揭示,本文将深入探讨strcpy函数的使用隐患,并提出更安全的替代方案。

strcpy的基本用法

strcpy函数用于将源字符串复制到目标缓冲区中,其函数原型如下:

char *strcpy(char *destination, const char *source);

destination指向目标缓冲区的起始位置,source指向源字符串的起始位置,函数会将源字符串中的字符逐个复制到目标缓冲区,直到遇到源字符串的结尾符\0,然后返回目标缓冲区的起始地址。

char dest[10]; char src[] = "Hello"; strcpy(dest, src); // 将"Hello"复制到dest中

strcpy的隐患

尽管strcpy使用简单,但它存在一个严重的安全隐患:缓冲区溢出。

缓冲区溢出风险

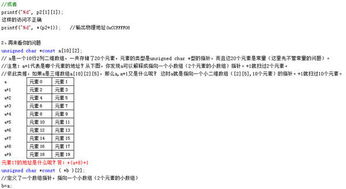

strcpy不会检查目标缓冲区的大小,如果源字符串的长度超过了目标缓冲区的容量,就会导致缓冲区溢出,这不仅会破坏程序的其他部分,还可能被恶意利用,导致程序崩溃、数据丢失,甚至系统安全漏洞。char small_buffer[5]; char large_string[] = "This is a very long string"; strcpy(small_buffer, large_string); // 溢出风险

不可控的内存访问

当缓冲区溢出时,程序可能会访问到非法内存区域,导致不可预测的行为,甚至被攻击者利用来执行任意代码。

安全替代方案

为了避免strcpy带来的风险,C语言提供了几个更安全的替代函数:

strncpystrncpy允许指定最大复制字符数,避免了缓冲区溢出的问题,但需要注意的是,如果源字符串长度小于指定的最大字符数,目标缓冲区可能不会以\0因此需要手动添加结尾符。char dest[10]; char src[] = "Hello"; strncpy(dest, src, sizeof(dest)); // 安全复制,但需确保结尾符 dest[sizeof(src)] = '\0'; // 手动添加结尾符

strlcpystrlcpy是Linux系统中提供的一个更安全的字符串复制函数,它会确保目标缓冲区以\0并且不会导致缓冲区溢出,该函数的原型如下:size_t strlcpy(char *destination, const char *source, size_t size);

size参数表示目标缓冲区的大小,函数会将源字符串复制到目标缓冲区,但最多复制size-1个字符,确保留出一个字节用于结尾符。

char dest[10]; char src[] = "Hello"; strlcpy(dest, src, sizeof(dest)); // 安全复制,自动处理结尾符

snprintf

虽然snprintf主要用于格式化输出,但它也可以用于字符串复制,通过指定目标缓冲区的大小,可以避免溢出问题。char dest[10]; char src[] = "Hello"; snprintf(dest, sizeof(dest), "%s", src); // 安全复制,自动处理结尾符

最佳实践

始终指定缓冲区大小

在使用任何字符串复制函数时,务必指定目标缓冲区的大小,避免缓冲区溢出。优先选择安全函数

在编写代码时,优先使用strlcpy、strncpy或snprintf等安全函数,而不是strcpy。进行边界检查

即使使用了安全函数,也应在代码中进行边界检查,确保程序的健壮性。

strcpy虽然简单易用,但其潜在的安全隐患不容忽视,作为开发者,我们应时刻保持警惕,选择更安全的替代方案,确保代码的健壮性和安全性,通过使用strlcpy、strncpy或snprintf等函数,可以有效避免缓冲区溢出问题,提升程序的整体安全性。

相关文章:

文章已关闭评论!