asp网站渗透:ASP网站渗透测试指南,从漏洞扫描到提权操作

ASP(Active Server Pages)网站渗透测试是网络安全领域的重要组成部分,随着ASP技术的广泛应用,针对ASP网站的渗透测试需求也日益增长,本文将从ASP网站的特点入手,结合实际案例,详细解析ASP网站渗透测试的步骤与技巧。

ASP网站渗透测试概述

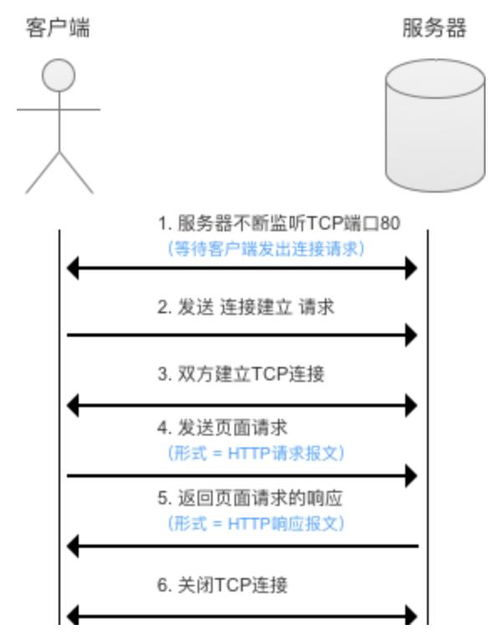

ASP网站渗透测试是指通过对ASP网站进行漏洞扫描、漏洞利用、权限提升等一系列操作,评估网站安全性并发现潜在风险的过程,ASP网站通常运行在IIS(Internet Information Services)服务器上,其安全性不仅依赖于代码本身,还与服务器配置、脚本语言使用、权限设置等因素密切相关。

ASP网站常见漏洞类型

文件上传漏洞

ASP网站中常见的文件上传漏洞通常出现在用户可以上传文件的功能模块中,攻击者可以通过上传恶意脚本(如ASP、ASPX、JSP等)来获取服务器控制权限,上传一个包含Web Shell的ASP文件,可以实现远程代码执行。

SQL注入漏洞

ASP网站中大量使用ADO(ActiveX Data Objects)或其它数据库访问技术,若未对用户输入进行充分验证,攻击者可以通过SQL注入获取数据库敏感信息,甚至控制整个数据库。

路径遍历漏洞

ASP网站中若未对用户输入进行严格的路径过滤,攻击者可以通过路径遍历漏洞访问服务器上的敏感文件,如配置文件、日志文件等。

IIS配置错误

IIS服务器的配置错误可能导致信息泄露或权限提升,未禁用目录浏览、未设置正确的权限控制等,都可能被攻击者利用。

ASP网站渗透测试步骤

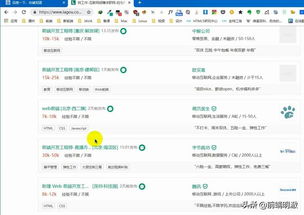

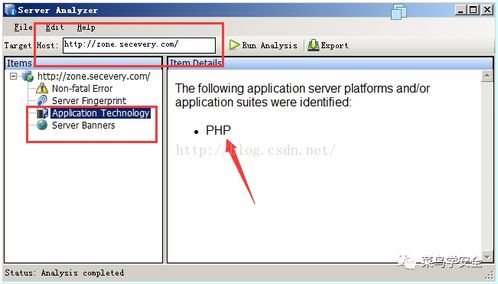

信息收集

信息收集是渗透测试的第一步,主要包括:

- 网站结构扫描:使用工具如Nmap、Burp Suite等扫描网站端口和服务。

- 路径猜测:通过猜测常见的ASP文件路径(如

/admin/、/login.asp等)进行目录遍历。 - Whois查询:获取网站域名的注册信息,寻找联系人、注册时间等线索。

漏洞扫描

使用自动化工具(如OWASP ZAP、Nikto)对网站进行漏洞扫描,重点关注:

- 文件上传漏洞

- SQL注入

- 跨站脚本(XSS)

- 路径遍历

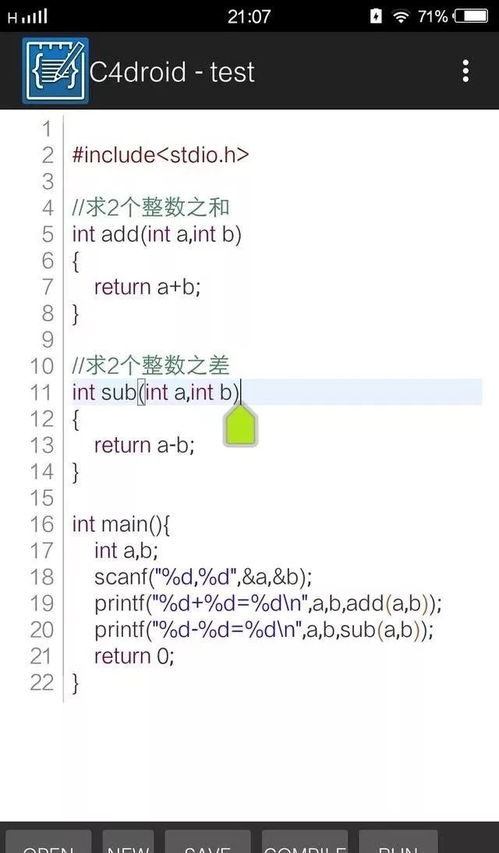

漏洞利用

在发现漏洞后,进行漏洞利用:

- 文件上传漏洞利用:上传ASP Web Shell,获取初步控制权限。

- SQL注入利用:通过SQL注入获取数据库信息,尝试提权或删除数据。

- 路径遍历利用:读取服务器敏感文件,获取配置信息或密码。

权限提升

在获取初步控制权限后,尝试进行权限提升:

- 利用系统命令执行漏洞提升权限。

- 通过提权脚本或工具获取系统控制权限。

- 查找服务器上的隐藏用户或后门程序。

留痕与清理

渗透测试完成后,应清除所有痕迹,避免被发现,记录测试过程和发现的漏洞,为后续修复提供依据。

案例分析:ASP网站渗透实战

案例背景

某ASP网站存在文件上传漏洞,攻击者通过上传ASP Web Shell获取服务器控制权限。

渗透过程

- 信息收集:通过目录遍历发现上传页面

/upload.asp。 - 漏洞扫描:使用Burp Suite发现上传功能未对文件类型进行严格验证。

- 漏洞利用:上传一个ASP Web Shell文件,成功获取服务器控制权限。

- 权限提升:通过Web Shell执行系统命令,获取服务器最高权限。

- 留痕清理:删除上传的Web Shell文件,清除日志。

防御建议

- 输入验证:对用户输入进行严格验证,防止SQL注入和路径遍历。

- 文件上传限制:限制上传文件类型,禁止上传脚本文件。

- 服务器配置:禁用不必要的IIS功能,设置严格的权限控制。

- 定期安全审计:定期对网站进行安全扫描和渗透测试,及时发现并修复漏洞。

ASP网站渗透测试是保障网站安全的重要手段,通过本文的介绍,读者可以了解ASP网站渗透测试的基本流程和常见漏洞类型,在实际操作中,应遵循道德规范,合法合规地进行渗透测试,为网站安全保驾护航。

免责声明:本文仅供网络安全学习与研究使用,任何未经授权的渗透测试行为均属违法,请读者在合法合规的前提下进行学习与实践。

相关文章:

文章已关闭评论!